ESET Research ha estado monitoreando ataques que involucran las vulnerabilidades de día cero de Shell recientemente descubierto

24 de julio de 2025

•

,

5 min. leer

El 19 de julioth2025, Microsoft confirmó que un conjunto de vulnerabilidades de día cero en SharePoint Server llamado Toolshell se está explotando en la naturaleza. Toolshell está compuesta por CVE-2025-53770, una vulnerabilidad de ejecución de código remoto y CVE-2025‑53771, un servidor que falsifica la vulnerabilidad. Estos ataques apuntan a los servidores de SharePoint en las instalaciones de Microsoft, específicamente aquellos que ejecutan la edición de suscripción de SharePoint, SharePoint 2019 o SharePoint 2016. SharePoint Online en Microsoft 365 no se ve afectado. La explotación de estas vulnerabilidades permite a los actores de amenaza ingresar a los sistemas restringidos y robar información confidencial.

A partir del 17 de juliothLa cáscara de herramientas ha sido ampliamente explotada por todo tipo de actores de amenazas, desde pequeños ciberdelincuentes hasta grupos aptos de estado-nación. Dado que SharePoint está integrado con otros servicios de Microsoft, como Office, Teams, OneDrive y Outlook, este compromiso puede proporcionar a los atacantes un asombroso nivel de acceso en la red afectada.

Como parte del ataque, los actores de amenaza a menudo encadenan cuatro vulnerabilidades: el CVE-2025‑49704 y CVE-2025-49706 previamente parcheado, junto con el CVE-2025-53770 y CVE-2025-53771 ya mencionado. Al 22 de julio, CVE-2025‑53770 y CVE-2025-53771 también han sido reparados.

Cargas útiles

La explotación de herramientas permite a los atacantes omitir la autenticación multifactor (MFA) y el inicio de sesión único (SSO). Después de entrar en el servidor objetivo, se vio a los atacantes implementando webshells maliciosas para extraer información del sistema comprometido. Se nombra uno de los scripts utilizados con frecuencia para este propósito spinstall0.aspxque rastreamos como MSIL/WebShell.js.

Además, el 22 de julioDakota del Norte2025, observamos que los atacantes intentaron implementar otras redes web de ASP simples capaces de ejecutar comandos proporcionados por los atacantes a través de cmd.exe. Estas redes web se implementaron utilizando los siguientes nombres de archivo: Ghostfile346.aspx, Ghostfile399.aspx, Ghostfile807.aspx, Ghostfile972.aspxy GhostFile913.aspx.

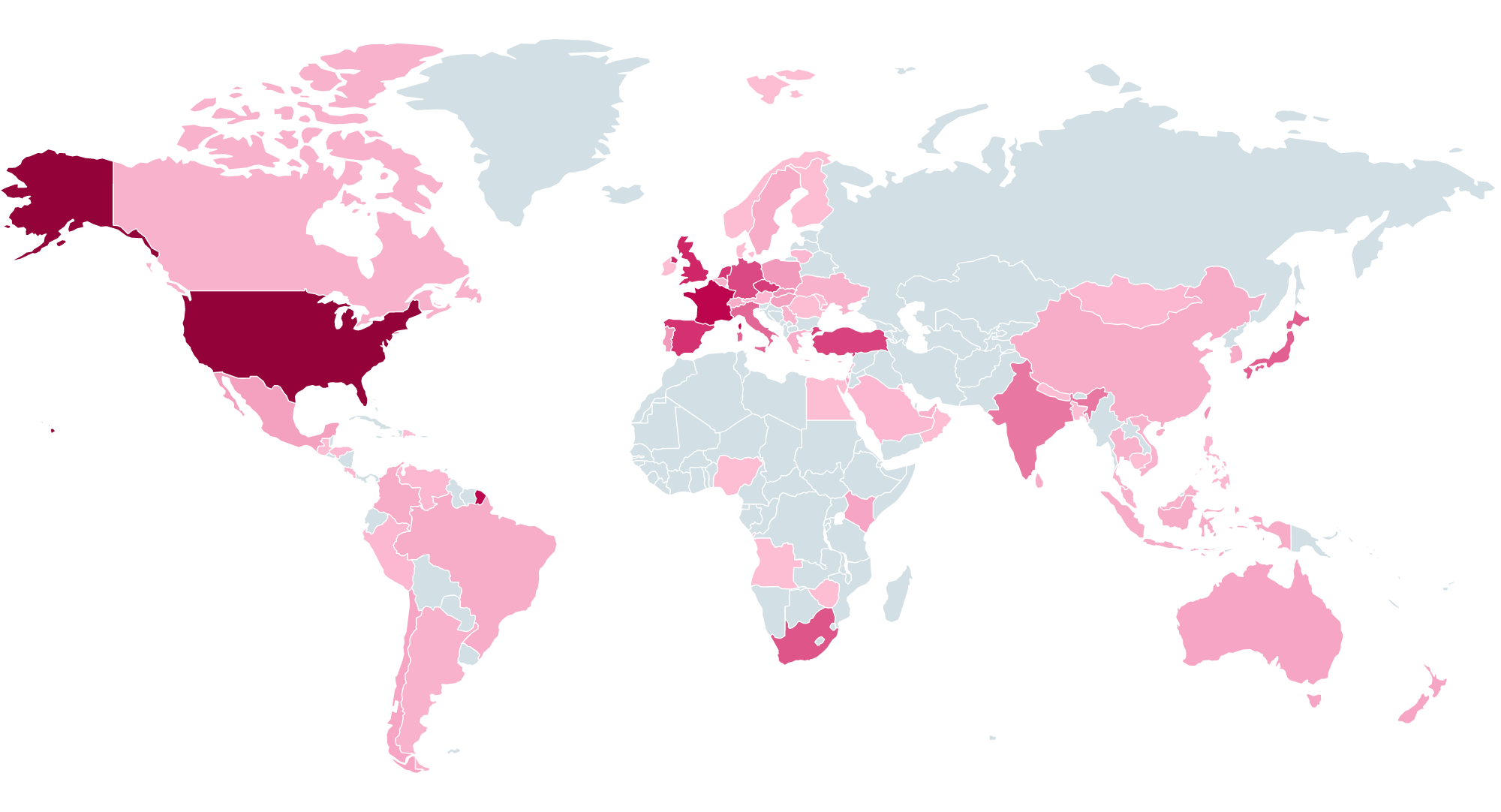

ESET Products primero detectó un intento de explotar parte de la cadena de ejecución, la vulnerabilidad de SharePoint/Exploit.CVE-2025-49704-el 17 de julioth en Alemania. Sin embargo, debido a que este intento fue bloqueado, la carga útil final de WebShell no se entregó al sistema objetivo. La primera vez que registramos la carga útil en sí fue el 18 de julio.th en un servidor en Italia. Como se ve en la Figura 1, desde entonces hemos observado la explotación activa de la costa de herramientas en todo el mundo, siendo Estados Unidos (13.3% de los ataques) el país más dirigido según nuestros datos de telemetría.

Monitoreo de ataques

Nuestro monitoreo de los ataques de cellina de herramientas desde el 17 de julioth al 22 de julioDakota del Norte reveló que provenían de las direcciones IP que se muestran en la Tabla 1 (todos los tiempos están en UTC).

Tabla 1. Direcciones IP del atacante

| Dirección IP | Fecha de inicio de ataque | Fecha de finalización de ataque |

| 96.9.125[.]147 | 2025-07-17 09:00 | 2025-07-17 16:00 |

| 107.191.58[.]76 | 2025-07-18 14:00 | 2025-07-18 20:00 |

| 104.238.159[.]149 | 2025-07-19 04:00 | 2025-07-19 09:00 |

| 139.59.11[.]66 | 2025-07-21 11:00 | 2025-07-21 16:00 |

| 154.223.19[.]106 | 2025-07-21 13:00 | 2025-07-22 18:00 |

| 103.151.172[.]92 | 2025-07-21 14:00 | 2025-07-21 16:00 |

| 45.191.66[.]77 | 2025-07-21 14:00 | 2025-07-22 07:00 |

| 83.136.182[.]237 | 2025-07-21 14:00 | 2025-07-21 16:00 |

| 162.248.74[.]92 | 2025-07-21 14:00 | 2025-07-21 17:00 |

| 38.54.106[.]11 | 2025-07-21 15:00 | 2025-07-21 15:00 |

| 206.166.251[.]228 | 2025-07-21 16:00 | 2025-07-22 16:00 |

| 45.77.155[.]170 | 2025-07-21 16:00 | 2025-07-21 19:00 |

| 64.176.50[.]109 | 2025-07-21 17:00 | 2025-07-22 17:00 |

| 149.28.17[.]188 | 2025-07-22 03:00 | 2025-07-22 03:00 |

| 173.239.247[.]32 | 2025-07-22 05:00 | 2025-07-22 05:00 |

| 109.105.193[.]76 | 2025-07-22 05:00 | 2025-07-22 16:00 |

| 2.56.190[.]139 | 2025-07-22 06:00 | 2025-07-22 07:00 |

| 141.164.60[.]10 | 2025-07-22 07:00 | 2025-07-22 18:00 |

| 124.56.42[.]75 | 2025-07-22 13:00 | 2025-07-22 18:00 |

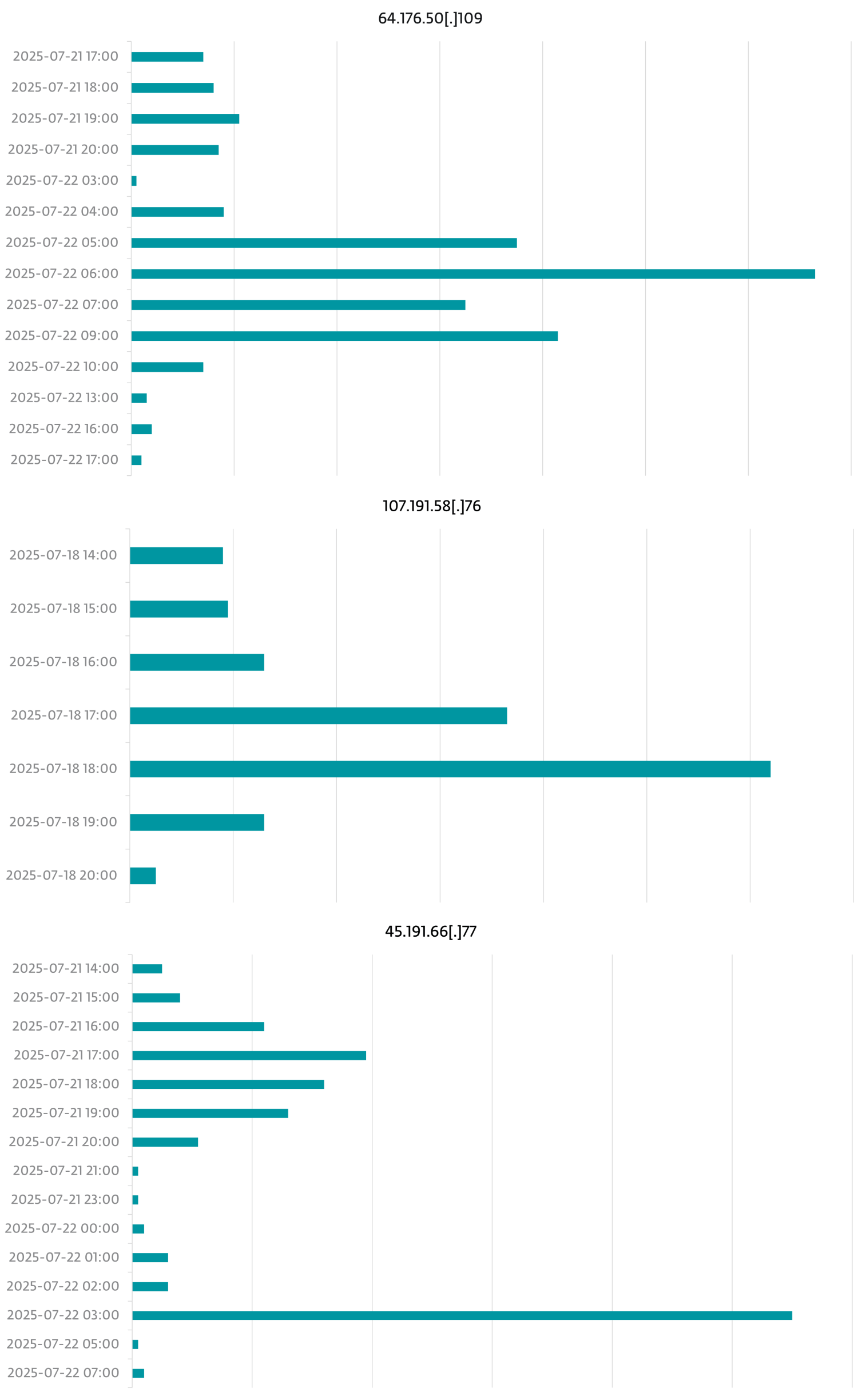

La Figura 2 muestra la línea de tiempo de los ataques provenientes de las tres direcciones IP más activas.

Con respecto, Microsoft ha informado que varios actores de amenaza alineados en China se han unido a los intentos de explotación. Desde nuestro lado, detectamos una puerta trasera asociada con Luckymouse, un grupo cibernético que se dirige principalmente a gobiernos, compañías de telecomunicaciones y organizaciones internacionales, en una máquina en Vietnam dirigida a través de herramientas. En esta etapa, no está claro si el sistema se había comprometido previamente o si la puerta trasera se introdujo durante el ataque actual.

Sin embargo, los grupos APT alineados por China ciertamente han aprovechado la oportunidad para agregar la cadena de exploit a sus arsenales: según nuestra telemetría, las víctimas de los ataques de la cáscara de herramientas incluyen varias organizaciones gubernamentales de alto valor que han sido objetivos de larga data de estos grupos.

Dado que el gato está fuera de la bolsa ahora, esperamos que muchos más atacantes oportunistas aprovechen los sistemas sin parpadear. Los intentos de exploit están en curso y seguramente continuarán. Por lo tanto, si está utilizando SharePoint Server, se recomienda lo siguiente (según la guía de Microsoft):

- Use solo versiones compatibles,

- Aplicar las últimas actualizaciones de seguridad,

- Asegúrese de que la interfaz de escaneo de antimalware esté activada y configurada correctamente, con una solución de seguridad cibernética adecuada, y

- Gire las claves de la máquina ASP.NET del servidor SharePoint.

Para cualquier consulta sobre nuestra investigación publicada sobre Welives -Curity, comuníquese con nosotros en amenaza a amenazas@eset.com.ESET Research ofrece informes privados de inteligencia APT y feeds de datos. Para cualquier consulta sobre este servicio, visite la página de inteligencia de amenazas ESET.

COI

Se puede encontrar una lista completa de indicadores de compromiso (COI) y muestras en nuestro repositorio de GitHub.

Archivos

| SHA-1 | Nombre del archivo | Detección | Descripción |

| F5b60a8ead96703080e7 |

spinstall0.aspx | MSIL/WebShell.js | WebShell desplegada a través de SharePoint Vulnerabilidades |

Red

| IP | Dominio | Proveedor de alojamiento | Primero visto | Detalles |

| 96.9.125[.]147 | N / A | Redes BL | 2025-07-17 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 107.191.58[.]76 | N / A | The Constant Company, LLC | 2025-07-18 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 104.238.159[.]149 | N / A | The Constant Company, LLC | 2025-07-19 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 139.59.11[.]66 | N / A | Digitalocean, LLC | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 154.223.19[.]106 | N / A | Kaopu Cloud HK Limited | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 103.151.172[.]92 | N / A | Ikuuu Network Ltd | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 45.191.66[.]77 | N / A | Viaclip Internet y Telecommunications Ltda | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 83.136.182[.]237 | N / A | Alina Gatsianuk | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 162.248.74[.]92 | N / A | xtom gmbh | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 38.54.106[.]11 | N / A | Kaopu Cloud HK Limited | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 206.166.251[.]228 | N / A | Redes BL | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 45.77.155[.]170 | N / A | Vultr Holdings, LLC | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 64.176.50[.]109 | N / A | The Constant Company, LLC | 2025-07-21 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 149.28.17[.]188 | N / A | The Constant Company, LLC | 2025-07-22 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 173.239.247[.]32 | N / A | GSL Networks Pty Ltd | 2025-07-22 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 109.105.193[.]76 | N / A | Haruka Network Limited | 2025-07-22 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 2.56.190[.]139 | N / A | Alina Gatsianuk | 2025-07-22 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 141.164.60[.]10 | N / A | The Constant Company, LLC | 2025-07-22 | Dirección IP que explota vulnerabilidades de SharePoint. |

| 124.56.42[.]75 | N / A | Gerente de IP | 2025-07-22 | Dirección IP que explota vulnerabilidades de SharePoint. |

MITOR QUE Y CK TECNORAS

Esta tabla fue construida utilizando la versión 17 del marco Mitre ATT & CK.

| Táctica | IDENTIFICACIÓN | Nombre | Descripción |

| Acceso inicial | T1190 | Explotar la solicitud de orientación pública | Los actores de amenaza explotaron CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 y CVE-2025-53771 para comprometer los servidores de Sharepoint de Microsoft SharePoint en las instalaciones. |

| Ejecución | T1059.003 | Comando y scripting intérprete: Windows Command Shell | Las WebShells implementadas ejecutan comandos suministrados por el atacante a través de cmd.exe. |

| Persistencia | T1505.003 | Componente del software del servidor: Web Shell | Los actores de amenaza implementaron redes web en servidores comprometidos. |

| Recopilación | T1005 | Datos del sistema local | Las redes web implementadas permiten a los atacantes extraer información de los sistemas comprometidos. |